Utopia anarchica e distopia criminale

Da qualche tempo sui media, sia del settore informatico sia generalista, si parla molto di deep web, quella parte di internet che non si trova su Google. Questo spazio della rete è descritto come luogo virtuale di perdizione e di crimine, e come tale è stato portato alla ribalta delle cronache dal caso SilkRoad: l’arresto del fondatore di una versione di eBay specializzata in traffici illeciti proprio in questa parte del web.

Sembrerebbe che il 99% di tutte le informazioni presenti su internet siano ascrivibili al deep web, mentre solo l’1% sarebbe raggiungibile dai motori di ricerca.

Seppur vero, questo rapporto è fuorviante. Infatti fra tutti i dati che non compaiono su Google ci sono anche tutte le immagini, i risultati di ricerche immediate e in genere quanto non è testo dinamico: non per forza di materiale illecito, anzi.

È però altrettanto vero che nel mare magnum delle informazioni presenti sulla rete esistono anche informazioni che non vengono indicizzate da Google o perché non sono raggiungibili o perché sono completamente isolate dalla rete, spesso per una scelta dettata anche da scopi illeciti.

Il deep web, però, non è solo un eventuale ambito criminale o unicamente uno spazio fisico al di là della nostra quotidianità.

Piuttosto è una condizione di anonimato, decentrata e svincolata dal controllo delle comunicazioni ufficiali. Risponde a precise e spesso lecite esigenze di chi auspica e sostiene determinati ideali, politicamente ed eticamente rilevanti.

È anche una possibilità tecnica di comunicazione resa possibile dalla convergenza di diverse tecnologie: una forma anonima di comunicazione, come per esempio la rete Tor, e una forma anonima e decentrata di pagamento attraverso una moneta virtuale, come per esempio il Bitcoin (solo esempi dei software e dei protocolli più famosi).

Il deep web soprattutto ha, come tutte le tecnologie pervasive, ricadute dirette sulla nostra vita, sia positive che negative.

L’internet anonima dell’utopia e l’internet regolata, controllata e censurata del mondo reale

Internet nasce grazie alla spinta e al sostegno economico dell’esercito americano, ma anche dalla creatività e dall’idealismo degli studenti universitari americani che ne curarono lo sviluppo. La rete internet infatti è frutto di un progetto militare (ARPANet) che rispondeva all’esigenza di avere un sistema di comunicazioni che fosse impossibile interrompere in tempo di guerra, per mantenere costante il flusso di informazioni durante la guerra fredda, ma che venne sviluppato all’interno delle università.

Questa contraddizione congenita accompagna internet e coloro che l’hanno pensata fino ai giorni nostri. Il web, fin da subito, viene percepito come una nuova frontiera di libertà, un luogo dove le regole sociali, come si conoscono nel cosiddetto “mondo reale”, non vigono più ma si ripensano e si sperimentano giorno per giorno.

Se poteva teoricamente essere vero nella fase pionieristica, quando standard, dimensioni e possibilità della rete erano ancora fluidi, ora questo lo è solo in parte.

Oggi internet permea le nostre vite. Il confine tra “reale” e “virtuale” è estremamente sottile e per forza di cose la rete è “maturata” e il suo aspetto più strutturato e controllato è diventato quello dominante.

Se è pur vero che è impossibile per un singolo avere la certezza di aver eliminato un contenuto dalla rete (ricordiamoci sempre che le immagini che pubblichiamo saranno eternamente disponibili, al massimo difficilmente rintracciabili), è altrettanto sciocco pensare che non sia sempre possibile, con abbastanza motivazione e capacità tecnica, rintracciare le nostre operazioni compiute in rete.

È la struttura stessa della rete che permette questo tracciamento: internet non è affatto anonima come si potrebbe credere.

Internet è un insieme di “caselli autostradali” collegati fra loro, ciascuno dei quali è registrato e monitorato e risponde alle leggi dello stato in cui si trova.

Soprattutto questi “caselli” emettono “biglietti di transito” al nostro passaggio attraverso i quali è sempre possibile ricostruire chi siamo, cosa abbiamo comunicato, da dove e a chi.

Lo hanno scoperto con disappunto di volta in volta truffatori online, organizzazioni terroristiche, gruppi delocalizzati più o meno legali, ma anche singoli poco alfabetizzati digitalmente che si sono visti rubare carte di credito e identità, gruppi come falung gong e altri oppositori a regimi totalitari o comunque gruppi sottoposti a forte censura e repressione per svariati motivi. La censura in internet è non solo possibile, ma praticata.

Sembrerebbe quindi che l’ideale utopico di una anarchia creativa della comunicazione sia ormai perduto. Così non è. La seconda anima di internet, quella anarchica, infatti, non è mai scomparsa del tutto e tanti ricercatori, spesso metà tecnici metà attivisti anarchici, hanno proposto e realizzato nel tempo, alternative sempre più potenti per garantire l’anonimato in rete, forti dell’idea che l’anonimato è garanzia di libertà.

Storia delle dark net e della battaglia contro la censura

Dark net (rete oscurata) è semplicemente il termine tecnico con cui si indica nel gergo delle reti informatiche una regione della rete (una sottorete) invisibile dall’esterno, quindi irraggiungibile, a meno di non conoscere l’accesso a uno dei suoi nodi. Com’è naturale in una rete di comunicazione pensata per gestire informazioni strategiche, tali sezioni isolate sono state previste – assieme ad altri livelli di sicurezza – nella progettazione della struttura di internet.

Quello che avviene all’interno di una rete oscurata non può essere tracciato dall’esterno, e quindi uno dei sistemi di anonimizzazione più usati su internet è realizzare una di queste reti private, in modo che siano isolate e non gestite in maniera centralizzata e “ufficiale”.

In questo ambito tra i progetti più noti dei primi anni del 2000 nacque ad esempio FreeNet, un’applicazione scritta in Java che permetteva di sfruttare un protocollo studiato proprio per raggiungere siti resi altrimenti irraggiungibili con il principio della rete oscurata.

Simili tecnologie si sono moltiplicate e affinate nel tempo fino a diventare sempre più complete e accessibili.

Parallelamente poi è nata l’idea della comunicazione cosiddetta “peer to peer” (da pari a pari) in cui una volta stabilito come individuare un singolo pc (client) nella rete, la trasmissione di dati avviene direttamente fra i due pc: sembra complesso, ma è una tecnologia che tutti noi usiamo quotidianamente, alla base sia di Skype sia dei software di scambio file come eMule. Teoricamente, la comunicazione diretta fra due pc è molto più difficile da tracciare.

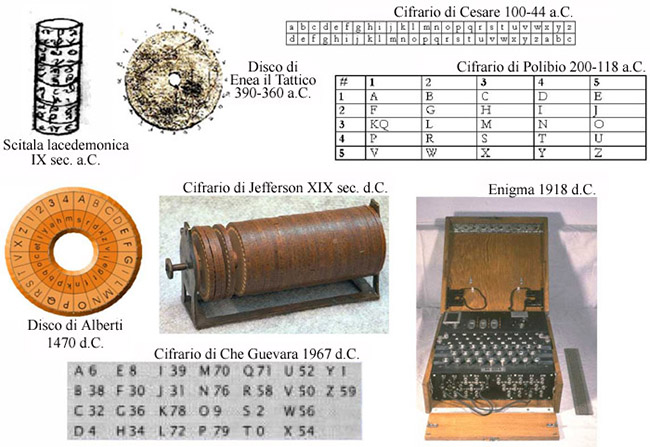

Crittografia e anonimato

Questi sistemi si concentrano sull’obiettivo di evitare i canali tradizionali di comunicazione per impedirne il tracciamento. Il loro limite affiora quando un ascoltatore riesce a individuare il canale di comunicazione e a leggerlo.

Per comunicare senza essere ascoltati occorre cifrare il messaggio, cioè camuffarlo attraverso una manipolazione matematica (algoritmo) che lo renda illeggibile, salvo avere poi la chiave (codice numerico) per decifrarlo, compiendo l’operazione matematica inversa. Tale possibilità è tanto importante che la stessa tecnologia crittografica (in particolare l’algoritmo DES) viene spesso coperta da segreto militare come arma strategica.

Da un determinato momento in poi, però, si rese disponibile PGP (Pretty Good Privacy), una tecnologia di cifratura alternativa a DES, pubblica, libera e opensource, di qualità paragonabile a quelle possedute dai governi. Quando una tecnologia è di pubblico interesse ed opensource, quindi nota e disponibile per tutti, è impossibile bloccarne la diffusione.

A questo punto la lotta alla censura su internet aveva i mezzi e la competenza per realizzare una vera comunicazione protetta disponibile per tutti. Quindi, inevitabilmente, questa forma di comunicazione è stata realizzata.

TOR: cos’è e a che cosa serve (perché l’anonimato non serve solo per il mercato nero, anzi)

Esistono vari software e protocolli che danno realizzazione pratica a queste tecnologie di anonimizzazione. La più discussa in questo periodo è Tor.

Si tratta di un software, un router (instradatore) alternativo, e della sottorete che crea il suo utilizzo.

I router sono quei caselli che la nostra comunicazione in rete deve attraversare per raggiungere il destinatario, e sono quindi il punto strategico in cui è possibile inserirsi per tracciarla. Infatti è sempre possibile, dato un frammento di comunicazione internet, ricostruire il percorso che ha fatto attraverso i router, ma spesso anche conoscere quale messaggio ha trasportato.

Tor non funziona in questa maniera, non rilascia quel “ticket di transito” di cui si diceva, ma si limita a trasmettere la comunicazioni ad altri nodi simili fino alla destinazione. Soprattutto però sceglie casualmente i nodi successivi in maniera che non sia possibile prevedere quali siano e trasmette in maniera cifrata i nostri dati. In questo modo, se ci si muove con cura, è possibile avere la relativa certezza che la nostra comunicazione giunga solo a chi intendiamo.

Bitcoin: oltre l’anonimato delle informazioni, la valuta anonima

La crittografia come abbiamo visto è utile alla trasmissione di informazioni per mantenere l’anonimato su di esse, ma può essere applicata anche ad altri ambiti.

Nel momento in cui abbiamo impedito a occhi indiscreti di monitorare le nostre comunicazioni, esiste un altro modo in cui i nostri movimenti possono essere tracciati e controllati: i nostri acquisti.

Nei libri gialli, il motto del buon investigatore è “Segui il denaro”. Persino il contante ha numeri di serie e pezze giustificative che possono raccontare dei suoi spostamenti, e non va meglio con altri sistemi: quando una comunicazione a distanza deve essere accompagnata da un qualunque tipo di transazione economica, questa transazione lascerà una evidente traccia di sé nei circuiti finanziari ufficiali.

Questo riguarda le transazioni sui canali ufficiali. Ma se esistessero canali finanziari non ufficiali? Questi potrebbero essere utilizzati per transazioni effettivamente anonime, non rintracciabili.

In effetti esistono, e sorprendentemente non sono nati in internet, ma su internet hanno trovato una incarnazione di inaspettata efficacia e diffusione che si chiama Bitcoin.

“Non Dica Virtuale!”: Valuta complementare e criptovaluta

“BitCoin” è la buzzword del momento, negli ultimi mesi ne parlano sempre più spesso anche i media generalisti. Per esempio, anche un programma contenitore del pomeriggio di una radio privata a diffusione nazionale come Radio Capital vi ha dedicato uno slot. Non si tratta di un programma di settore e nemmeno di informazione, la trasmissione è proprio un contenitore leggero.

Quest’attenzione ad un fenomeno nuovo e in crescita è encomiabile, ma l’approccio in quel caso è stato prevedibilmente altrettanto leggero e superficiale.

In questo, come in altri approcci da non addetti ai lavori, si nota, oltre a una generale sfiducia verso questo strumento, la falsa convinzione che si tratti di denaro “virtuale” e quindi in qualche modo “non vero”, persino accomunabile al denaro falsificato.

In fondo, come è noto, la valuta non è che una unità di misura, una convenzione utilizzata per quantificare l’entità dello scambio di beni. In questo senso, qualunque valuta è “virtuale”, e per questo una valuta elettronica non è meno reale di una banconota da 10 euro.

Esiste in economia il concetto di valuta complementare, vale a dire un tipo di scambio non monetario che si instaura all’interno di una comunità più o meno estesa per affiancare e sostenere il denaro corrente. In questa categoria ricadono vari fenomeni a cominciare dal baratto, ricorrenti nella storia, e su comunità anche molto estese. Il barter trading ad esempio è la pratica del baratto tra imprese su scala internazionale, ed è a tutti gli effetti un tipo di valuta complementare. Lo è anche il concetto di banca del tempo; In Italia poi abbiamo realtà regionali come i “circuiti di credito commerciale” sicanex e sardex.

Anche le Criptovalute, le unità monetarie basate su tecniche crittografiche, sono considerate valute complementari.

Bitcoin e bitcoin(s)

Bitcoin, sostantivo singolare maschile, è la tecnologia crittografica che permette di creare “i” bitcoin, (inglese, bitcoins) intesi come unità monetarie.

Attualmente sono i bitcoin la criptovaluta più nota: questa tecnologia quindi dal punto di vista economico non è che un sistema di baratto anonimo e diffuso su scala mondiale.

Perché l’economia “virtuale” è più “reale” di quella fisica

In poco tempo, da quando le criptovalute hanno avuto a disposizione tecnologie mature, il loro uso è esploso, sia come numero di fruitori che come entità economiche mosse. Il valore di un bitcoin rispetto alle valute tradizionali, diciamo il caro vecchio dollaro, è cresciuto di un incredibile doppio ordine di grandezza (un bitcoin vale qualche centinaio di dollari) in un paio di anni.

Si tratta per giunta di una moneta che, non essendo legata a nessun oggetto “fisico”, non ha modo di essere controllata nelle sue fluttuazioni. Ma non può nemmeno essere evitata.

Le merci e i servizi che si acquistano con i bitcoin sono veri, la loro quotazione è vera. La criptovaluta esiste, non è moneta falsa, perché rappresenta un reale accordo tra due parti per uno scambio economico quantificato, e quindi influenza la valuta tradizionale, e lo farà sempre più fortemente in futuro.

Il bitcoin -e il fenomeno delle criptovalute in genere- sarà molto probabilmente affrontato e regolato dagli stati nazionali, ma non potrà essere ignorato. Gli economisti nei prossimi anni non potranno considerare scenari che non comprendano direttamente questa economia “sommersa”.

Nonostante questo, ancora rari sono i tentativi di tracciare simili scenari. Uno tra i più riusciti precede l’introduzione delle criptovalute elettroniche, paradossalmente si trova in un romanzo di fantascienza, For the Win di Cory Doctorow, e, apparentemente, riguarda il commercio “per gioco” all’interno dei videogiochi online piuttosto che l’economia reale: ma esiste ancora questa distinzione?

Arrivano i bambini cattivi: SilkRoad e il mercato nero online

Se questo lato anonimo e privo di regolamentazione di internet è frutto della legittima lotta alla censura, nulla garantisce che questo sia l’unico scopo per cui esso viene usato.

Della copertura garantita dall’anonimato ci si serve per proteggere le proprie comunicazioni e i propri scambi commerciali, e quindi se stessi. Non ci sono limiti a quello che si può comunicare e scambiare in anonimato, se non eventualmente il momento della consegna fisica del bene o del servizio, nel caso di oggetti fisici o servizi diretti.

Ecco quindi che nelle liste di siti nella rete TOR e nei suoi motori di ricerca alternativi è possibile rintracciare -oltre a materiale del tutto innocente- tutta una serie di servizi che vanno da quella zona d’ombra al limite della legalità fino al crimine vero e proprio.

L’eco sui media parla, per far notizia, di offerte di assassinii su commissione e nefandezze di pari portata, ma molto probabilmente è ragionevole ridimensionare affermazioni del genere: ad esempio, solitamente gli annunci di “killer a pagamento” sono molto più prosaicamente coperture per truffe dirette ad ingenui “aspiranti mandanti” per intascare cospicui anticipi e quindi sparire protetti dall’anonimato. Qualcosa del genere può accadere per qualunque transazione all’interno di TOR, ma anche nella internet non protetta o, per dire, se cerchiamo un “killer” in un “bar malfamato” credendo alle idee diffuse da scadenti film tv.

Esempio più noto di queste situazioni borderline sulla rete TOR è il sito di e-commerce “silkroad”, un nome particolamente noto tra i tanti che popolano questo bazar esentasse. Il sito è una versione anonima insieme di eBay e di paypall, dato che gestisce internamente una “banca bitcoin”, lo spropositato wallet (portafoglio di “monete” -transazioni- bitcoin) generato dall’attività dei suoi fruitori.

Similmente a eBay, SilkRoad non vende direttamente, ma permette l’incontro di domanda e offerta per qualunque bene. Il suo mercato però fin dalla sua nascita nel 2011 si concentra principalmente sul contrabbando di merci altrimenti non reperibili e in particolare sulle droghe.

Più volte le autorità ne hanno tentato la chiusura, riuscendo nel 2013 anche ad arrestarne il presunto gestore, ma, per le caratteristiche degli strumenti tecnici su cui questa struttura si basa, il solo risultato immediato è stato quello di liberare il campo per altri siti di e-commerce illegale meno noti, fino a quando il sito stesso ha riaperto con un nuovo gestore (dallo stesso nickname) senza nessun problema.

Rubare a casa del “ladro”: l’hacking dei certificati bitcoin di Silkroad

Nel febbraio scorso però, in un momento in cui attraverso una falla nel sistema di sicurezza delle transazioni di Bitcoin molti siti e-commerce del dark web venivano attaccati o subivano problemi tecnici, anche per SilkRoad nella sua nuova incarnazione la fiducia degli utenti ha subito un duro colpo: improvvisamente, durante un aggiornamento del sito, tutti i bitcoin contenuti nel wallet online di silkroad sono stati trasferiti nel possesso di un utente -ovviamente- anonimo. Anche se per questo e ancor più per casi similari permane il sospetto che l’azione potesse essere compiuta dagli stessi gestori, gli amministratori del sito hanno dichiarato che il baco del protocollo in un momento di “guardia abbassata” per la manutenzione ha permesso a un cracker (uno “scassinatore” informatico) di compiere l’operazione accaparrandosi irrimediabilmente tutto il denaro dei clienti del sito. Si, a quanto pare, i “pirati” sono stati derubati.

L’economia “folle” della criptovaluta

Sia come sia, l’ovvia conseguenza è stata una vertiginosa oscillazione verso il basso del valore dei bitcoin, che ha fatto sparire in maniera indiretta i risparmi di altri utenti oltre a quelli direttamente coinvolti e ha minato la fiducia in questo sistema di criptovaluta.

Le fluttuazioni serrate e improvvise però sono la norma in questo sistema monetario “sregolato”, e proprio per questo c’è chi tra gli economisti vede nell’uso della criptovaluta null’altro che una nuova bolla speculativa, destinata a scoppiare in breve tempo con conseguenze dolorose per gli ultimi arrivati in questa strana forma di investimento, mentre altri si aspettano a breve una forte regolamentazione internazionale nel campo che aprirebbe la strada alla criptovaluta come nuovo bene rifugio.

In ogni caso, le criptovalute hanno già iniziato a modificare la nostra vita, e questo grazie alle reti anonime come TOR.

Un nuovo elemento nel nostro orizzonte culturale

Dal punto di vista legislativo, culturale e sociale, l’esistenza di mercati dell’illegale come questo pone importanti questioni riguardo il rapporto tra diritto alla privacy, diritto alla comunicazione e all’espressione e per contro protezione della stabilità dei sistemi economici e lotta al contrabbando e al traffico di droghe.

La diffusione di queste tecnologie ancora una volta pone la società di fronte all’esigenza di affrontare una dicotomia del suo tessuto da tempo sopita.

Questa sfida sarà tra quelle che dovranno impegnare in una stretta collaborazione figure estremamente diverse tra loro quali tecnici, legislatori, giuristi, filosofi e comunicatori per essere risolte.

Come per tante altre innovazioni, la diffusione di massa di reti anonime e di criptovalute digitali cambia lo scenario e quindi alla lunga il modo stesso di percepire la società.

Stiamo portando la comunicazione, l’anonimato e la finanza a nuovi livelli, e non sappiamo cosa ci aspetta. Lo scopriremo molto presto, e comunque vada ne usciremo cambiati.

di Alessandro Aprile

Linkografia:

- Wikipedia su

- sistema di scambio non monetario

- banca del tempo

- valuta complementare

- Criptovaluta

- bitcoin

- tor

- i2p, alternativa a TOR ancora in sviluppo

- FreeNet

- darknet

- deep web

- silkroad

- Articoli:

- streaming della trasmissione “Ladies&Capital” di Radio Capital sui bitcoin.

- articolo allarmistico de il corriere.

- articolo di l’inkiesta.it.

- articolo più tecnico del sito dell’anipa.

- articolo di vice, di stile goliardico ma molto ben documentato.

- Romanzi:

- Profondo Blu di Jeffrey Deaver sulla competizione per l’accesso alle informazioni.

- For the win di Cory Doctorow sull’economia virtuale che ingloba e domina quella fisica

- X (Little Brother) di Cory Doctorow, newton compton sull’uso di censura e paura attraverso la rete e i mezzi di comunicazione per mantenere il controllo, e su come è possibile per il singolo mettere in crisi questo sistema attraverso anonimato e anarchia

- ebook gratuito in inglese

- recensione

- X, edizione italiana cartacea della newton compton

- estratto della versione italiana

- booktrailer

- Siti ufficiali dei sw citati

- Altri software

- Varie

- elenco esercizi commerciali fisici (italiani) che accettano bitcoin

- altre valute complementari

- Banca WIR (svizzera)

- lumbard

- articolo del’inkiesta.it

- articolo de il giornale

- circuito di credito commerciale sicanex

- circuito di credito commerciale sardex

- tor su iphone

marzo 26th, 2014 at 13:37

Segnalo che un’app per iphone, “TOR Browser” simile all’ultimo link in linkografia,

tor su iphone:

http://www.tomshw.it/cont/news/il-browser-onion-rende-anonimo-l-iphone-con-la-rete-tor/37176/1.html?utm_campaign=UpCloo&utm_medium=popOver-toms&utm_source=it-eb24QVitq-www.tomshw.it (che invece si chiama “onion browser”)

è risultato essere uno dei primi casi di malware distribuito su apple store, come si legge qui: http://attivissimo.blogspot.it/2014/03/lapp-store-di-apple-contiene-qualche.html . IL malware è già stato eliminato ma è importante per chi l’abbia installato precedentemente verificare se si tratta dell’app segnalata dalla pagina ufficiale di TOR come malevola e disinstallarla.