Quanti tra di voi sceglierebbero di viaggiare ancora in aereo sapendo che un hacker in qualsiasi momento è in grado di manomettere il sistema centrale del veivolo e prenderne il controllo?

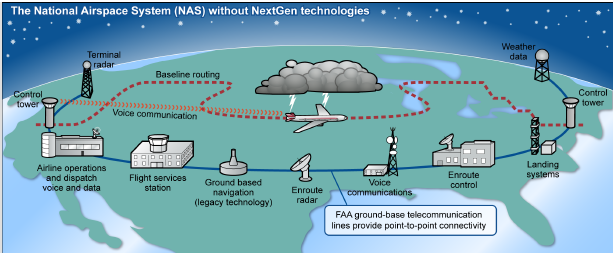

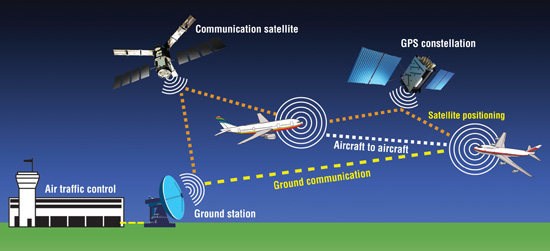

Purtroppo questo dilemma non rientra più nella lista di domande inverosimili che spesso ci vengono poste, al contrario è al centro di una recente pubblicazione (Gennaio 2015) ad opera del GAO (US Accountability Office). In questo resoconto dettagliato viene trattata la reale minaccia cibernetica al sistema di trasporto aereo (ATS, Air Transportation System) e si evidenziano quelle che sono le attuali minacce e i futuri provvedimenti che l’FAA (Federal Aviation Administration) dovrà adottare nella certificazione dei velivoli. Infatti quest’ultima sta sviluppando un nuovo sistema di comunicazione NextGen ATC che invece di basarsi su tecnologie radar utilizza la navigazione satellitare. È essenziale che questo sistema assicuri un’effettiva sicurezza dell’informazione e sia in grado di difendersi da future minacce.

Per questo la Gao ha rivisto tutte le norme federali, nonché i regolamenti e le procedure della FAA per la sicurezza cibernetica, ha intervistato i funzionari della FAA e le parti interessate nell’industria avionica e ha selezionato 15 esperti, basandosi sul loro lavoro e le raccomandazioni di altri esperti.

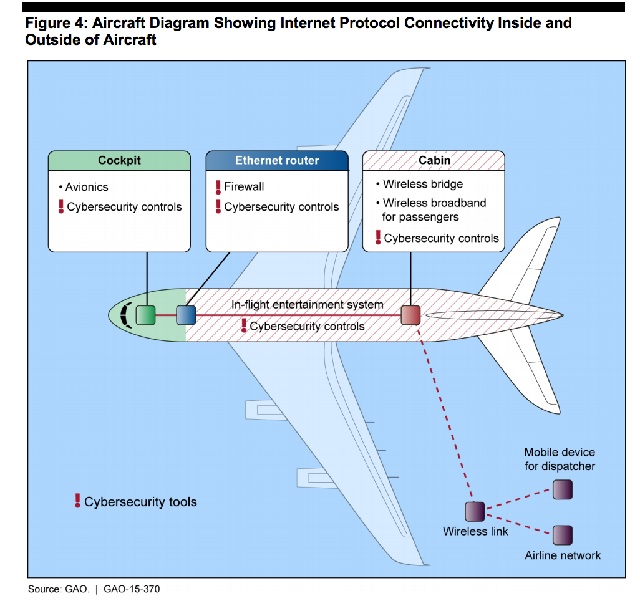

Se vi rassicura sapere che il nuovo sistema di navigazione dipenda da comunicazioni satellitari, mi dispiace informarvi che lo scorso Agosto un ricercatore per la sicurezza cibernetica di nome Ruben Santamarta ha dichiarato di sapere come hackerare il sistema di comunicazione satellitare installato su alcuni aerei attraverso il WiFi dei passeggeri e i dispositivi di intrattenimento a bordo riuscendo così a interferire con il sistema di navigazione del velivolo, l’avionica e il sistema di sicurezza.

La sua chiave d’accesso sembra essere l’”ingegneria inversa”, o decodificazione, tramite un software altamente specializzato noto come firmware, che ha usato per le apparecchiature di comunicazione realizzate da Cobham Plc, Harris Corp, EchoStar Corp’s Hughes Network Systems, Iridium Communications Inc e Japan Radio Co Ltd. Tuttavia Santamarta ha riconosciuto che tutti i suoi attacchi informatici erano stati testati in un ambiente controllato, ossia il laboratorio della IO Active a Madrid, quindi nel mondo reale gli risulterebbe molto difficile ottenere gli stessi risultati. Il motivo per cui questo hacker si è esposto così tanto lo chiarisce lui stesso:”Questi dispositivi sono completamente accessibili. Lo scopo di questo discorso è aiutare a cambiare questa rischiosa situazione”. In risposta al suo appello i rappresentanti della Cobham, Harris, Hughes e Iridium hanno esaminato la ricerca di Santamarta e hanno confermato alcune delle sue scoperte, tuttavia ne minimizzano i rischi.

Per il momento Cobham, il cui sistema di comunicazione satellitare viene adoperato dal Aviation 700, ed è lo stesso sul quale Santamarta ha incentrato le proprie ricerche, ha assicurato che non è possibile per un hacker utilizzare segnali WiFi per interferire con i sistemi su cui si basano la comunicazione satellitare per la navigazione e la sicurezza. Infatti secondo il rappresentante della Cobham, Greg Caires, l’hacker dovrebbe avere un accesso diretto all’attrezzatura che è alquanto improbabile visti i severi controlli e il ristretto personale autorizzato. Ma secondo Santamarta è proprio nel sistema di identificazione che si nasconderebbe una falla. Infatti tutte e cinque le compagnie usano un sistema di credenziali hardcoded progettato in modo che i tecnici siano in grado di accedere ad ogni parte dell’atrezzatura utilizzando lo stesso login e la stessa password. Quindi una volta che si riesce ad hackerare la password si accede all’intero sistema.

Santamarta non è il primo hacker che tenta di violare i sistemi di sicurezza di un aereo. Il suo predecessore si chiama Hugo Teso. Questo straordinario hacker è stato in grado di sviluppare un’applicazione che idealmente potrebbe prendere il controllo di un velivolo in pochi semplici passaggi. Per convincere anche i più scettici ha dato prova dell’efficacia della sua app durante la conferenza Hack In The Box tenuta ad Amsterdam nel 2013.

Per quelli di voi che stanno già andando nel panico, non temete, tutte le considerazioni e i sistemi di hackeraggio di Teso si basano su una simulazione di volo al computer, che ovviamente non ha le protezioni di un aereo vero. La stessa EASA European Aviation Safety Agency, l’ente che si occupa della sicurezza aerea europea, rassicura sui possibili rischi di questa ricerca.

Tuttavia la simulazione di Teso sembrerebbe molto verosimile, soprattutto se consideriamo che sono tre anni che Teso ci lavora cercando di renderla il più realistica possibile. A tal scopo si è creato un laboratorio casalingo super attrezzato, dotato anche dei sistemi di controllo della Honeywell, perfettamente funzionanti, comperati su eBay, su siti russi o tramite Hobbysti. Una volta procuratasi la giusta attrezzatura è passato ai sistemi di comunicazione maggiormente usati dai piloti, quali Automatic Dependent Surveillance-Broadcast (ADS-B) e Aircraft Communications Addressing and Reporting System (ACARS). Ed è proprio in questi sistemi che Teso afferma di aver trovato numerosi punti deboli facilmente sfruttabili. Ha quindi deciso di creare un software su Android, PlaneSploit, in grado di ingannare i sistemi di controllo e di inviare i propri segnali. Il potenziale di questa app è catastrofico! Pensate che durante la presentazione ad Amsterdam, Hugo Teso riusciva a cambiare velocità e traiettoria di un velivolo solo oscillando il telefono.

Ma l’hacker stesso ha poi tranquillizzato tutti i presenti sottolineando che i piloti hanno sempre la possibilità di escludere il sistema automatico dell’areo e utilizzare i comandi manuali.

Fortunatamente l’aviazione civile non si è del tutto tranquillizzata, infatti si è prontamente messa in contato con Teso tramite l’FAA, EASA e le principali case di produzione di sistemi di gestione area, primi tra tutti Honeywell, per analizzare le vulnerabilità riscontrate e cercare eventualmente possibili soluzioni.

In conclusione, il problema della sicurezza cibernetica non si limita alla sola aviazione, ma interessa tutti i sistemi moderni dotati di una connessione remota. Per questo ogni giorno che passa aumenta il rischio che la nostra sicurezza venga compromessa, ma possiamo per questo bloccare lo sviluppo tecnologico? Invece di considerare solo quanto sarebbe catastrofico se qualcuno potesse hackerare il sistema di comunicazione di un aero, pensate quanto sarebbe altrettanto distruttivo se i futuri velivoli non ne fossero dotati. Siamo quindi giunti a un punto dove sicurezza e progresso si ostacolano a vicenda?

di Sara Pavesi

Linkografia

http://www.reuters.com/article/2014/08/04/us-cybersecurity-hackers-airplanes-idUSKBN0G40WQ20140804

http://www.gao.gov/assets/670/669627.pdf

http://www.gao.gov/products/GAO-15-370

https://www.schneier.com/blog/archives/2015/04/hacking_airplan.html

http://www.aerohabitat.eu/safety/

http://www.repubblica.it/tecnologia/2013/04/16/news/hack_aereo-56763094/